Cos’è DDosia, lo strumento utilizzato da NoName057

Un progetto, una sorta di campagna di reclutamento con tanto di premi in criptovalute: vince chi ha condotto più attacchi DDoS vincenti contro gli obiettivi stabiliti

23/03/2023 di Enzo Boldi

Un vero e proprio progetto di crowdsourcing, nato nel web più profondo e frequentato esclusivamente da chi ha delle nozioni avanzate di informatica. Questo è lo strumento utilizzato dagli hacker filorussi di NoName057 per fagocitare la sua campagna di attacchi DDoS contro diversi siti italiani. Anzi, nei confronti di moltissimi portali istituzionali riferiti a quei Paesi che – dall’inizio del conflitto – si sono schierati apertamente (non solo dialetticamente) al fianco dell’Ucraina e contro Mosca. Si chiama DDosia e ha richiesto la partecipazione di tantissime persone, poi premiate (non tutte) a suon di criptovalute per il “lavoro svolto”.

LEGGI ANCHE > Siamo proprio sicuri che l’attacco contro Atac sia opera di NoName057?

Il progetto è nato nei lati più oscuri della rete e lo scorso 8 settembre sono stati ufficializzati i “premi” per i partecipanti, ovvero quelle persone che hanno contribuito (come fosse un gioco a punti) al maggior numero di attacchi DDoS contro siti e portali (prima ucraini, poi di tutti i Paesi che si sono schierati al fianco di Kiev nel corso degli ultimi 13 mesi).

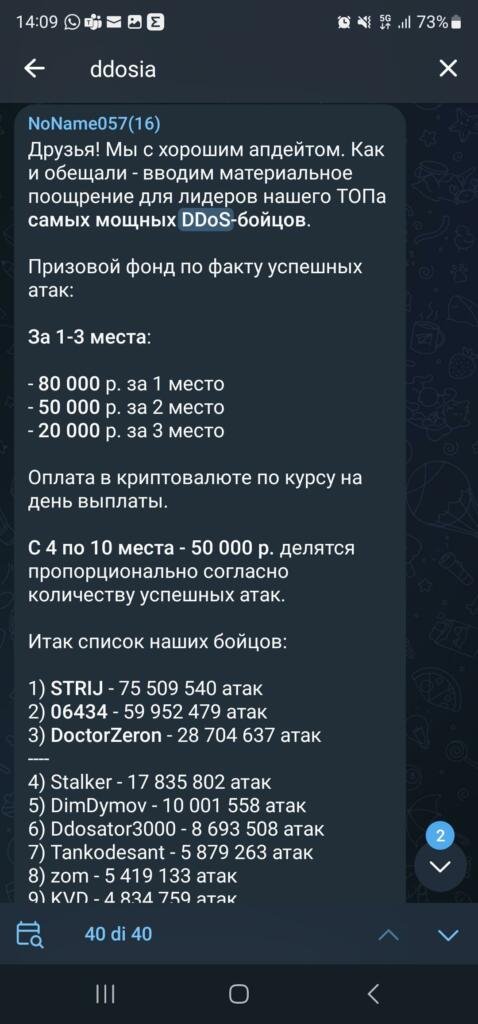

Il riferimento, dunque, è all’8 settembre scorso quando sul canale Telegram di NoName057(16) in lingua russa è comparsa la descrizione della definizione dei “premi” per i partecipanti che hanno accumulato il maggior numero di attacchi sfruttando il progetto DDosia.

«Amici, eccoci con un buon aggiornamento. Come promesso, stiamo introducendo una ricompensa finanziaria per i leader dei nostri più potenti combattenti DDoS. Il premio in denaro si basa sugli attacchi riusciti:

Per 1-3 posti:

– 80.000 rubli per il 1° posto

– 50.000 rubli per il 2° posto

– 20.000 rubli per il 3° postoPagamento in criptovaluta al tasso di cambio del giorno del pagamento.

Dal 4° al 10° posto: 50.000 rubli divisi proporzionalmente in base al numero di attacchi riusciti.

Amici, se non siete tra i primi posti per numero di attacchi riusciti, c’è una piccola raccomandazione: aumentate il numero di istanze, lavorate più strettamente con proxy / VPN e che la fortuna venga con voi!».

Un vero e proprio gioco a premi, con pagamenti in criptovaluta nei confronti di chi si è prodigato più e meglio nella conduzione e nella riuscite di attacchi DDoS.

DDosia, il progetto di “reclutamento” di NoName057

Ma come funziona DDosia? Attraverso il canale Telegram in lingua russa di NoName057, le persone dovevano effettuare il download di un file zippato. Al suo interno c’era un malware che forniva un ID unico a ogni persona che decideva di partecipare a questa campagna di attacchi DDoS. Da lì, si rimandava a un portafoglio crittografato dove versare il “premio” in caso di attacco riuscito. Lo screenshot che abbiamo mostrato sopra, per esempio, fa riferimento alla “classifica” di quegli utenti che hanno portato a termine il maggior numero di attacchi Distributed Denial-of-Service “colpendo il bersaglio”. Bersaglio che, all’epoca, dovevano essere gli aeroporto statunitensi.

Il precedente: la botnet Bobik

Questo DDosia project è stato analizzato e studiato da parte degli esperti di Avast. Questo strumento nasce dalle ceneri dell’ormai sospesa botnet Bobik (in realtà un trojan ad accesso remoto), il cui server è stato disattivato alla fine dello scorso mese di settembre. Dunque, DDosia era il piano B, entrato a pieno regime all’inizio di ottobre. Il ricercatore dell’azienda ceca che sviluppa software, Martin Chlumecky, nel gennaio scorso descrisse così questa modalità:

«Senza grandi conoscenze tecniche, i membri del gruppo DDosia possono guadagnare fino a 80mila rubli (circa 1.200 dollaro) in criptovalute per attacchi DDoS riusciti. Così, la motivazione si sposta dagli aspetti politici a quelli finanziari. Il gruppo di hacker NoName057(16) utilizza questo incentivo finanziario per aumentare il proprio tasso di successo e farsi così un nome nella comunità degli hacker. La motivazione politica può svolgere solo un ruolo subordinato per molti, sia a livello dei capi progetto che tra gli utenti partecipanti».

Dunque, quel progetto è stato utilizzato come strumento per coinvolgere il maggior numero di persone possibili in questa serie di attacchi DDoS nei confronti di numerosissimi siti internet istituzionali. Il tutto con un’offensiva di tipo basilare rispetto a tutte le altre che abbiamo imparato a conoscere, quelle che portano anche – nei casi più estremi – a data breach.