Siamo proprio sicuri che l’attacco contro Atac sia opera di NoName057?

Ci sono almeno un paio di incongruenze: da una parte le tempistiche, dall'altra il lasso di tempo per risolvere il problema

23/03/2023 di Enzo Boldi

NoName057 rivendica cose. Solo qualche anno fa, una pagina Facebook, Instagram o Twitter con questo nome avrebbe prodotto e pubblicato una serie in meme quotidiani sui vari accadimenti di ogni singolo giorno. Perché, come accaduto già in passato, la comunicazione social è diventata un veicolo fortissimo di propaganda, anche nel tentativo di trovare una legittimazione (non per forza positiva) agli occhi dell’opinione pubblica. Ma per quale motivo facciamo riferimento a tutto ciò? Perché ci sono alcune incongruente tra le dinamiche di quanto accaduto – come nel caso dell’attacco hacker nei confronti dei sistemi informatici di Atac – e la paternità che si è auto-attribuita il collettivo filorusso all’interno dei suoi canali propagandistici su Telegram.

LEGGI ANCHE > Cosa è successo, tra gli altri, ai siti di Atac, al Ministero dei Trasporti e aeroporto di Bologna

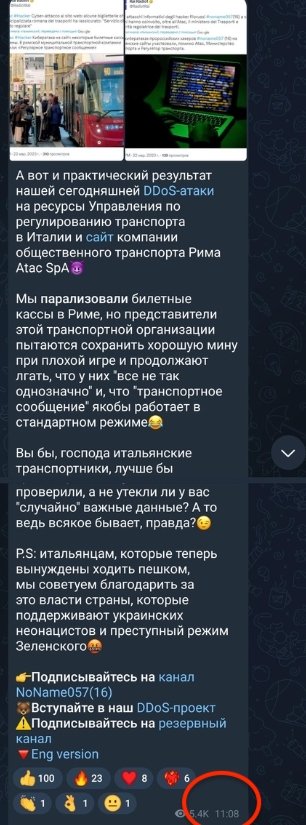

Da dove arrivano i dubbi. Dagli orari. Partiamo, infatti, dalle numerose rivendicazioni pubblicate sui tre canali Telegram del collettivo filorusso. Perché, come spiegato in un nostro precedente approfondimento sulle più recenti auto-attribuzioni fatte da NoName057, gli hacktivisti utilizzano un canale in lingua russa, uno in inglese e uno di riserva. Proprio scandagliando all’interno di queste tre finestre, siamo risaliti agli orari delle diverse rivendicazioni sull’attacco hacker Atac. La prima (sul canale russo e su quello di riserva) risale alle ore 11.08 di mercoledì 22 marzo 2023.

In questa sorta di comunicato stampa, si rivendica l’azione di offensiva informatica nei confronti dell’Agenzia dei Trasporti Pubblici capitolini, dopo aver annunciato – qualche ora prima – il doppio attacco contro i siti del Ministero dei Trasporti e dell’Autorità per la regolamentazione dei Trasporti. Alle 11.08, dunque, NoName057 affermava:

«Ed ecco il risultato pratico del nostro attacco DDoS all’Autorità di Regolazione dei Trasporti e all’azienda di trasporto pubblico di Roma Atac SpA di oggi.

Abbiamo paralizzato le biglietterie di Roma, ma i rappresentanti di questa organizzazione di trasporti cercano di fare buon viso a cattivo gioco e continuano a mentire dicendo che hanno “tutto non così inequivocabile” e che il “servizio di trasporto” sta presumibilmente lavorando in modalità standard.

Voi, signori dei trasporti italiani, fareste meglio a controllare se avete “accidentalmente” fatto trapelare dati importanti. Perché sono cose che succedono, no?

P.S: Agli italiani che ora sono costretti a camminare, consigliamo di ringraziare per questo le autorità del Paese che sostengono i neonazisti ucraini e il regime criminale di Zelensky».

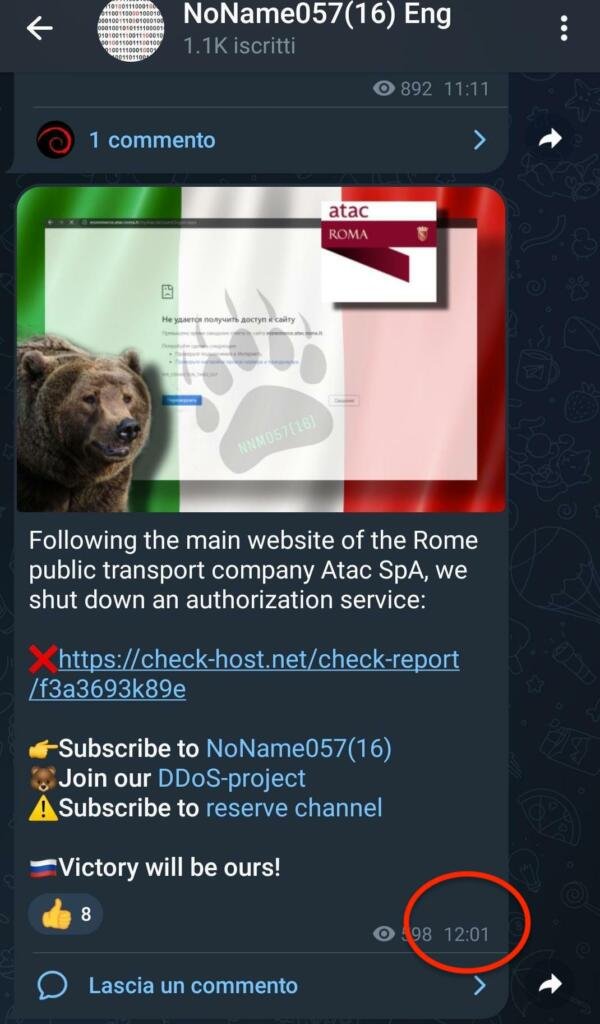

Ma le rivendicazioni non si sono fermate. Alle 11.11 di mercoledì 22 marzo 2023 compaiono altri due messaggi sui canali in lingua russa e in inglese (lo stesso messaggio sarà pubblicato alle 11.48 anche all’interno del canale di riserva).

Attacco hacker Atac, è opera di NoName057?

E alle 12, un altra rivendicazione analoga appare (pressoché all’unisono, con la differenza di un solo minuto) su tutti e tre i canali Telegram di NoName057.

Perché questi orari sono fondamentali per mostrare le incongruenze tra le rivendicazioni di NoName057 e l’attacco hacker Atac? Perché l’Azienda per la mobilità di Roma Capitale – attraverso i profili social del Comune di Roma – aveva comunicato il disservizio (ovvero l’impossibilità di accedere al sito ufficiale e la paralisi del servizio di biglietteria online) molto prima rispetto all’annuncio e alla rivendicazione da parte degli hacktivisti filorussi.

#Atac: sito internet e biglietterie off line per attacco cyber. Servizio di trasporto regolare

Off line anche i servizi di biglietteria nelle sedi Atac. Attive invece le macchine emettitrici biglietti (MEB) nelle stazioni. Tecnici al lavoro per ripristinare i servizi.@InfoAtac pic.twitter.com/sglyzOSu3a

— Roma (@Roma) March 22, 2023

Alle 9.23, dunque, l’attacco hacker Atac era cosa già nota. Ma da NoName non era arrivato alcun comunicato Telegram su questa vicenda. Di fatto, dunque, la rivendicazione è arrivata molto dopo – quasi due ore dopo – rispetto all’annuncio del disservizio e dell’impossibilità di accedere al portale. Anzi, proprio mentre venivano annunciati al pubblico i problemi sul sito di Atac, NoName057 rivendicava solamente gli attacchi al MIT e all’Autorità regolatrice dei Trasporti.

È stato un attacco DDoS?

A tutto ciò si unisce un’altra perplessità che riguarda sempre il “tempo”. Perché, per natura, gli effetti di un attacco DDoS non possono bloccare l’operatività di un sito per un lasso di tempo così elevato. Il sito di Atac, infatti, è tornato a funzionare a singhiozzo intorno alle 18.15 di mercoledì 22 marzo, ma fino a questa mattina moltissimi utenti non riuscivano a collegarsi al portale. Manca, dunque, da parte dell’Azienda pubblica capitolina un comunicato in grado di restituire al pubblico (e a chi dovrà effettuare le valutazioni su quel che è accaduto) le reali dinamiche di quanto successo nel corso della giornata di ieri. Perché, qualora non si trattasse di attacco Distributed Denial of Service, ci sarebbe il rischio di esser stati vittime di un’offensiva di tipo differente (con possibile esposizione di dati sensibili). E questo aspetto viene sottolineato anche dalla rivendicazione fatta da NoName057. In un passaggio della loro narrazione (di cui abbiamo parlato sopra), compare un passaggio sospetto:

«Voi, signori dei trasporti italiani, fareste meglio a controllare se avete “accidentalmente” fatto trapelare dati importanti. Perché sono cose che succedono, no?».

Sappiamo che un attacco DDoS prolungato potrebbe esporre il sistema informatico alla trapelazione di dati sensibili, ma questo messaggio è stato pubblicato alle 11.01, poco meno di due ore dopo rispetto all’annuncio del disservizio online da parte di ATAC. Perché hanno paventato una possibile fuga di dati? Considerando che, per loro stessa ammissione, gli hacktivisti filorussi “lavorano” solo attraverso attacchi DDoS, appare piuttosto strano quel riferimento a un possibile Data Breach o a un (difficile, per dinamiche) attacco ransomware. Tutte queste incongruenze, dunque, mettono in dubbio le rivendicazioni di NoName057 che, forse (ma non ne abbiamo la certezza) sfrutta il clamore mediatico per farsi pubblicità. Anche su atti su cui non hanno la paternità.

(Foto IPP/Cavaliere Emiliano)